Abbilden eigener geschäftlicher Anforderungen auf Identitäts- und Zugangsprozesse zum Abstecken eines verlässlichen Rahmens für Ihr Identity-Governance-Projekt von Anfang an.

- Produkte

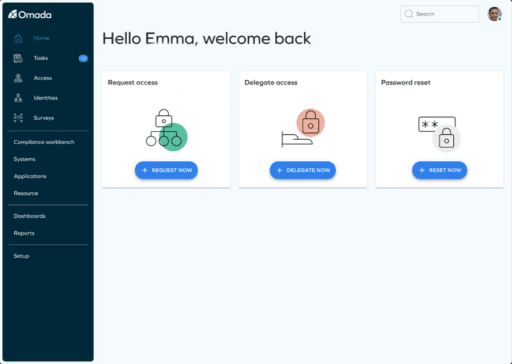

Moderne IGA Lösung, Umsetzung in zwölf Wochen

• Voll funktionale IGA

• Konfigurierbarkeit ohne Code

• Best-Practice-Framework für Lösungsdesign und UmsetzungSichere digitale Identitäten für Benutzer, Anwendungen und Daten• Hoher Grad an Konfigurierbarkeit

• Intelligente Compliance

• Verwaltung von Identitäten und Zugriff über hybride Plattformen hinweg - Services

Best-Practices und standardisierte Implementierung

• Unterstützung bei jedem Schritt auf Ihrer IGA-Reise

• Individuelles Servicepaket zur Beschleunigung Ihrer Implementierung

• Typische Probleme vermeiden und Mehrwerte in 12 Wochen erzielenBewährte Methodik zur Projektimplementierung• Iterativer Implementierungs-Roadmap

• Standardisierte, gut dokumentierte Best-Practices

• Unterstützt durch Omada-zertifizierte SpezialistenKontinuierliche Unterstützung für anhaltenden Erfolg• Herausragendes Customer Success Team

• Schneller und professioneller Service Desk

• Zugang zum Service Desk und KPI-Reports200 Stunden Identity Governance Training• Einzelne Kurse und rollenspezifische Lernpfade

• Zertifizierungsprogramm

• Knowledge-Sharing CommunityOmada Identity Cloud Accelerator Package• Schnelle und erfolgreiche IGA Umsetzung sicherstellen

• 5-stufiger Prozess mit klaren Abschlusskriterien

• Business Mehrwerte in nur 12 Wochen - Lösungen

Identity Governance: Die stategische Komponente, die

• IT-Sicherheit im Unternehmen unterstützt

• Einhaltung von Compliance-Vorgaben erleichtert

• Vom ersten Tag an effektiveres Arbeiten ermöglicht360° Überblick über Identitäten und Zugänge• Automatisierte Zugangsvergabe und -entzug

• Least-Privilege und Funktionstrennungsregeln

• Zertifizierungskampagnen, einfach und effektivVollständiger Compliance Überblick und Audit Trail• Dashboards für den Access-Compliance-Status

• Systemübergreifende Zertifizierungskampagnen

• 50+ Templates für Audit ReportsAutomatisierte IGA Best-Practices• Identity Lifecycle Management

• Automatische Zugangsvergabe

• Self-Service Berechtigungsanträge - Firma

Wir sind Omada

Ein marktführender Anbieter von Lösungen

für Identity Governance und Management.

Lernen Sie uns besser kennen!Werden Sie ein wichtiger Teil von etwas BesonderemBei Omada schafft effiziente Teamarbeit außergewöhnliche

Ergebnisse. Wir ermöglichen es talentierten Menschen,

Karrierewege einzuschlagen, auf denen sie sich entfalten,

inspiriert werden und Spaß haben können.Omada macht Schlagzeilen!Lesen Sie, was die Medien über unsere innovativen

Identity-Governance-Lösungen berichten.Omada gewinnt den Preis für die

"ID-Management-Gesamtlösung des Jahres".Omada ist zum dritten Mal in Folge Gewinner des 7.

jährlichen CyberSecurity Breakthrough Awards Programms.Wir können helfenOmada ist ein weltweiter Marktführer im Bereich Identity

Governance. Bitte wenden Sie sich an uns, wenn Sie

Fragen haben oder weitere Informationen wünschen.Rechtliche InformationenHier finden Sie Dokumente und Geschäftsbedingungen zu der

Bereitstellung von Omada-Angeboten – Kundenvereinbarung, DPA und mehr.

- Produkte

Moderne IGA Lösung, Umsetzung in zwölf Wochen

• Voll funktionale IGA

• Konfigurierbarkeit ohne Code

• Best-Practice-Framework für Lösungsdesign und UmsetzungSichere digitale Identitäten für Benutzer, Anwendungen und Daten• Hoher Grad an Konfigurierbarkeit

• Intelligente Compliance

• Verwaltung von Identitäten und Zugriff über hybride Plattformen hinweg - Services

Best-Practices und standardisierte Implementierung

• Unterstützung bei jedem Schritt auf Ihrer IGA-Reise

• Individuelles Servicepaket zur Beschleunigung Ihrer Implementierung

• Typische Probleme vermeiden und Mehrwerte in 12 Wochen erzielenBewährte Methodik zur Projektimplementierung• Iterativer Implementierungs-Roadmap

• Standardisierte, gut dokumentierte Best-Practices

• Unterstützt durch Omada-zertifizierte SpezialistenKontinuierliche Unterstützung für anhaltenden Erfolg• Herausragendes Customer Success Team

• Schneller und professioneller Service Desk

• Zugang zum Service Desk und KPI-Reports200 Stunden Identity Governance Training• Einzelne Kurse und rollenspezifische Lernpfade

• Zertifizierungsprogramm

• Knowledge-Sharing CommunityOmada Identity Cloud Accelerator Package• Schnelle und erfolgreiche IGA Umsetzung sicherstellen

• 5-stufiger Prozess mit klaren Abschlusskriterien

• Business Mehrwerte in nur 12 Wochen - Lösungen

Identity Governance: Die stategische Komponente, die

• IT-Sicherheit im Unternehmen unterstützt

• Einhaltung von Compliance-Vorgaben erleichtert

• Vom ersten Tag an effektiveres Arbeiten ermöglicht360° Überblick über Identitäten und Zugänge• Automatisierte Zugangsvergabe und -entzug

• Least-Privilege und Funktionstrennungsregeln

• Zertifizierungskampagnen, einfach und effektivVollständiger Compliance Überblick und Audit Trail• Dashboards für den Access-Compliance-Status

• Systemübergreifende Zertifizierungskampagnen

• 50+ Templates für Audit ReportsAutomatisierte IGA Best-Practices• Identity Lifecycle Management

• Automatische Zugangsvergabe

• Self-Service Berechtigungsanträge - Firma

Wir sind Omada

Ein marktführender Anbieter von Lösungen

für Identity Governance und Management.

Lernen Sie uns besser kennen!Werden Sie ein wichtiger Teil von etwas BesonderemBei Omada schafft effiziente Teamarbeit außergewöhnliche

Ergebnisse. Wir ermöglichen es talentierten Menschen,

Karrierewege einzuschlagen, auf denen sie sich entfalten,

inspiriert werden und Spaß haben können.Omada macht Schlagzeilen!Lesen Sie, was die Medien über unsere innovativen

Identity-Governance-Lösungen berichten.Omada gewinnt den Preis für die

"ID-Management-Gesamtlösung des Jahres".Omada ist zum dritten Mal in Folge Gewinner des 7.

jährlichen CyberSecurity Breakthrough Awards Programms.Wir können helfenOmada ist ein weltweiter Marktführer im Bereich Identity

Governance. Bitte wenden Sie sich an uns, wenn Sie

Fragen haben oder weitere Informationen wünschen.Rechtliche InformationenHier finden Sie Dokumente und Geschäftsbedingungen zu der

Bereitstellung von Omada-Angeboten – Kundenvereinbarung, DPA und mehr.